Get The Basics Right in Software Development

- 3 Tage

- 12

- Deutsch, Englisch

- Secure Software Development Lifecycle Fundamentals

- Threat Modeling Fundamentals

- Secure Coding Fundamentals

Key takeaways

- Threat Modeling als effektives Werkzeug

- Sicherheitsmerkmale von Programmiersprachen

- Techniken der sicheren Softwareentwicklung & Clean Code

- Kick-start your Secure Software Development Lifecycle

Öffentliche Termine

Termine folgen.

- 1 Tag

- 12

- Deutsch, Englisch

Die kostspieligsten Sicherheitsprobleme betreffen in der Regel nicht das Coding, sondern die Softwarearchitektur. Um solche Designschwächen in Software zu finden, hilft in der Regel weder ein automatisiertes Tool noch ein Penetrationstest. Threat Modeling ist ein effektives Werkzeug, um diese Art von Sicherheitsproblemen systematisch und effektiv aufzudecken.

Key takeaways

Der Kurs orientiert sich an den folgenden Leitfragen, die der Kern jedes Threat Modeling Prozesses darstellen:

- What am I building? Modellierung der eigenen Applikation

- What can go wrong? Identifikation von Bedrohungen

- What can we do about it? Durchführung einer Risikoanalyse und festlegen von Mitigierungen

Öffentliche Termine

Termine folgen.

Kick-start your Secure Software Development Lifecycle

- 1 Tag

- 20

- Deutsch, Englisch

- Einführung: Warum SDLC?

- Anforderungsanalyse mit Sicherheitsfokus

- Gängige Anforderungen am Beispiel der DSGVO

- Sicheres Design und sichere Architektur

- Security-Design-Patterns, die gängige Sicherheitsprobleme lösen

Key takeaways

- Softwaresicherheit ganzheitlich und steuerbar

- Sicherheit als Treiber für Softwarequalität

- OWASP SAMM – Reifegradmodell für Software-Security-Assurance

- Gängige Schwachstellenklassen und ihre automatisierte Testbarkeit

Öffentliche Termine

Termine folgen.

Das 1 x 1 der Sicherheit für Beruf und Freizeit

- 1–2 Stunden

- 20

- Deutsch, Englisch

- Die größten Risiken und Bedrohungen

- Vorfälle und mögliche Auswirkungen in Unternehmen

- Die wichtigsten Sicherheitsmaßnahmen

- Einfache Demos

- (Optional) Einbetten von Unternehmensspezifika wie bspw. Regelwerke

- Security-1×1

Key takeaways

- Bewusstsein für wesentliche Risiken & Bedrohungen

- Sicherheitsmaßnahmen verstehen & anwenden

- Tipps für Ihren beruflichen und privaten Alltag

- Verständnis für Sicherheitsanforderungen

Öffentliche Termine

Termine folgen.

Vermeidung der häufigsten & gefährlichsten Schwachstellen in Windows-Netzwerken

- 3 Tage

- 12

- Deutsch, Englisch

- Schwachstellen am Windows Client und Windows Server

- Ausweitung der Privilegien am System

- Ausbreitung des Angreifers im Windows-Netzwerk

- Schwachstellen im Active Directory und Forests

- Geeignete Gegenmaßnahmen

Key takeaways

- Praktische Durchführung von Angriffen in einem simulierten Netzwerk (Cloud)

- Kennenlernen der aktuellen Techniken und Tools

- Effektive Gegenmaßnahmen

Öffentliche Termine

Termine folgen.

Die häufigsten Gefahren und Best Practices in modernen Cloud-Systemen

- 3 Tage

- 12

- Deutsch, Englisch

- Security-Grundlagen: Identity and Access Management (IAM)

- Die wichtigsten AWS Services und was es zu beachten gibt

- Umgang mit Incidents: Logging und Monitoring

- Angriffe auf Cloud Services und Security Tools

Key takeaways

- Sichere Konfiguration der eigenen Cloud-Umgebung

- Verständnis von Sicherheitsproblemen aus Angreifendensicht

- Kenntnis von Security Tools

Öffentliche Termine

Termine folgen.

Vermeidung der gefährlichsten Fehler bei der Entwicklung von Webanwendungen

- 3 Tage

- 12

- Deutsch, Englisch

- Vermittlung von typischen und gefährlichen Web-Schwachstellen (OWASP)

- Praktische Umsetzung des erworbenen Wissens:

- Angriffe können selbst ausprobiert werden

- Schutzmechanismen werden im Anschluss entwickelt

- Unabhängig von bestimmten Programmiersprachen

Key takeaways

- Erkennung und Abwehr typischer Schwachstellen von Webanwendungen

- Lernen Sie, wie man sichere Webanwendungen entwickelt

Öffentliche Termine

Termine folgen.

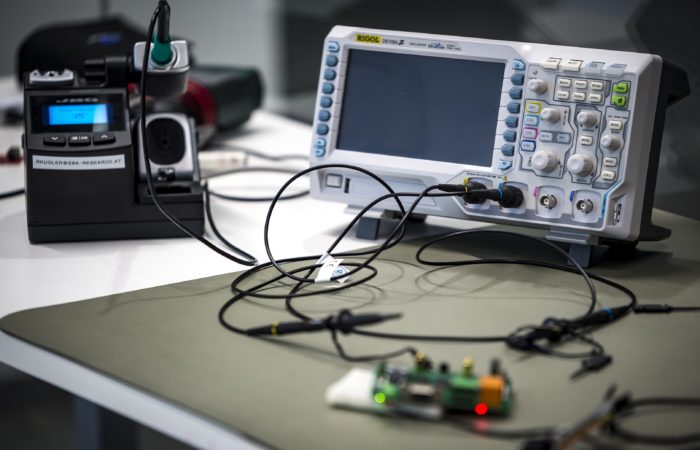

Hands-on Workshop im Bereich IoT-Hacking

- 2 Tage

- 12

- Deutsch, Englisch

- Firmwareanalyse & Reverse Engineering

- Schritt-für-Schritt-Entwicklung eines Exploits

- Bus-Systeme, Interfaces, Prototyping v. Schnittstellen

- Herausforderungen und Stolpersteine in der Praxis

- Schwachstellen in Hardware erkennen

Key takeaways

- Vermittlung des Inhalts anhand eines realen Geräts

- Security-Essentials im Hardware und IoT Bereich

- Praktische Anwendung der OWASP IoT Top 10

Öffentliche Termine

Termine folgen.