API Security

- 2 Tage

- 12

- Deutsch, Englisch

Der Kurs fokussiert sich unter anderem auf die folgenden Themengebiete, wobei die Auswahl der Themen bis zu einem gewissen Grad von den Vorkenntnissen und Wünschen der Teilnehmenden abhängig ist:

- Einführung in Web-APIs und REST

- Same-Origin Policy (SOP)

- Cross-Origin Resource Sharing (CORS)

- Cookie Flags

- Security Token am Beispiel JSON Web Token (JWT)

- Broken Object Level Authorization

- Broken User Authentication

- Excessive Data Exposure

- Lack of Resources & Rate Limiting

- Broken Function Level Authorization

- Mass Assignment

- Security Misconfiguration

- Injection-Angriffe

- Improper Assets Management

- Insufficient Logging & Monitoring

Key takeaways

- Die gängigsten aktuellen Schwachstellen in APIs

- Tiefes Verständnis gewinnen durch viele praktische Übungen

Öffentliche Termine

Termine folgen.

Vermeidung der häufigsten & gefährlichsten Schwachstellen in Windows-Netzwerken

- 3 Tage

- 12

- Deutsch, Englisch

- Schwachstellen am Windows Client und Windows Server

- Ausweitung der Privilegien am System

- Ausbreitung des Angreifers im Windows-Netzwerk

- Schwachstellen im Active Directory und Forests

- Geeignete Gegenmaßnahmen

Key takeaways

- Praktische Durchführung von Angriffen in einem simulierten Netzwerk (Cloud)

- Kennenlernen der aktuellen Techniken und Tools

- Effektive Gegenmaßnahmen

Öffentliche Termine

Termine folgen.

Die häufigsten Gefahren und Best Practices in modernen Cloud-Systemen

- 3 Tage

- 12

- Deutsch, Englisch

- Security-Grundlagen: Identity and Access Management (IAM)

- Die wichtigsten AWS Services und was es zu beachten gibt

- Umgang mit Incidents: Logging und Monitoring

- Angriffe auf Cloud Services und Security Tools

Key takeaways

- Sichere Konfiguration der eigenen Cloud-Umgebung

- Verständnis von Sicherheitsproblemen aus Angreifendensicht

- Kenntnis von Security Tools

Öffentliche Termine

Termine folgen.

Vermeidung der gefährlichsten Fehler bei der Entwicklung von Webanwendungen

- 3 Tage

- 12

- Deutsch, Englisch

- Vermittlung von typischen und gefährlichen Web-Schwachstellen (OWASP)

- Praktische Umsetzung des erworbenen Wissens:

- Angriffe können selbst ausprobiert werden

- Schutzmechanismen werden im Anschluss entwickelt

- Unabhängig von bestimmten Programmiersprachen

Key takeaways

- Erkennung und Abwehr typischer Schwachstellen von Webanwendungen

- Lernen Sie, wie man sichere Webanwendungen entwickelt

Öffentliche Termine

Termine folgen.

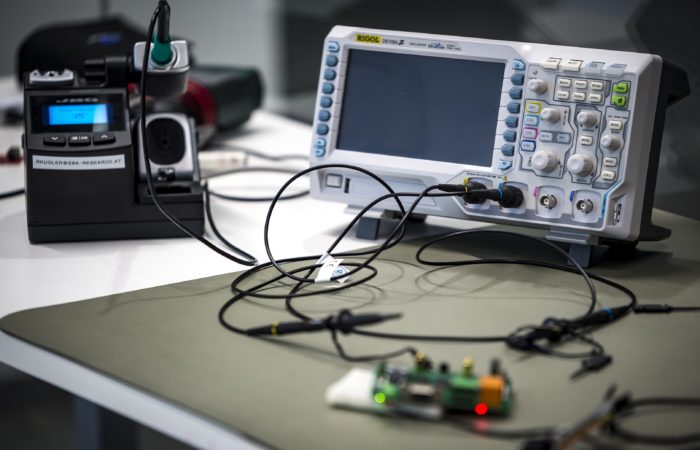

Hands-on Workshop im Bereich IoT-Hacking

- 2 Tage

- 12

- Deutsch, Englisch

- Firmwareanalyse & Reverse Engineering

- Schritt-für-Schritt-Entwicklung eines Exploits

- Bus-Systeme, Interfaces, Prototyping v. Schnittstellen

- Herausforderungen und Stolpersteine in der Praxis

- Schwachstellen in Hardware erkennen

Key takeaways

- Vermittlung des Inhalts anhand eines realen Geräts

- Security-Essentials im Hardware und IoT Bereich

- Praktische Anwendung der OWASP IoT Top 10

Öffentliche Termine

Termine folgen.