Kurzbeschreibung

Ein Penetrationstest (bzw. Pentest) zeigt auf, ob Schutzmechanismen in einer Applikation effektiv sind. Hier werden Schwachstellen aktiv ausgenutzt, um die Auswirkungen plakativ zu zeigen. Profitieren Sie hier von der jahrelangen Erfahrung unserer ExpertInnen, die dieses qualitätssichernde Werkzeug exzellent beherrschen.

Lange Beschreibung

Sie wollen Ihre Webapplikation oder Smartphone-App einmal einer realistischen Angriffssimulation unterziehen und sehen, wie robust sie ist? Sie wollen Ihren KundInnen beweisen, dass Sie Ihrer Sorgfaltspflicht nachkommen? Oder einfach nicht im Zusammenhang mit Datenverlust in den Schlagzeilen stehen? Dann ist ein Penetrationstest das Mittel der Wahl.

KundInnen schätzen an uns, dass wir uns mit der getesteten Applikation in ihrer Gesamtheit auseinandersetzen und dadurch umgebungs- und technologiespezifische Maßnahmen empfehlen können. Damit und durch eine direkte und unkomplizierte Kommunikation ist eine hohe Ergebnisqualität gewährleistet. Treten Sie mit uns in Kontakt, um unverbindlich ein maßgeschneidertes Paket für Ihre Bedürfnisse zu schnüren!

Unsere Leistung

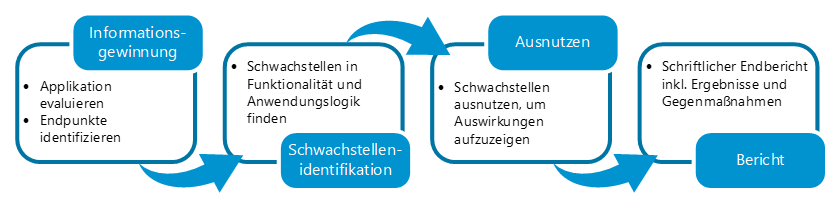

Ein Penetrationstest (bzw. Pentest) kann effektiv aufzeigen, ob Schutzmechanismen in einer Applikation (Web oder mobil) effektiv sind oder nicht. Bei einem solchen Test werden Schwachstellen auch aktiv ausgenutzt, um die Auswirkungen plakativ zu zeigen und damit Awareness für Probleme zu schaffen. Profitieren Sie hier von der jahrelangen Erfahrung unserer ExpertInnen, die dieses qualitätssichernde Werkzeug exzellent beherrschen.

Arten von Penetrationstests

- Black-Box-Tests: Dem Testteam sind vorab, abgesehen vom Einstiegspunkt, keine Informationen bekannt.

- Grey-Box-Tests: Dem Testteam sind Informationen über die Applikationsarchitektur und/oder Zugangsdaten bekannt. Dadurch wird eine höhere Effizienz erreicht.

- White-Box-Tests: Dem Testteam steht der gesamte Quellcode der Applikation und eine laufende Instanz zur Verfügung. Diese Art von Penetrationstest ist aufwändiger, hat aber die höchste Ergebnisqualität (siehe auch Quellcode-Audits).

Für den Test werden automatisierte Werkzeuge und manuelle Überprüfungen so kombiniert, dass in der verfügbaren Zeit möglichst effizient Schwachstellen aufgedeckt werden. Werden Schwachstellen gefunden, so wird versucht, diese auszunutzen, ohne dabei den laufenden Betrieb der Software zu stören. Es werden stets die neuesten Angriffswege aber auch klassische Schwachstellenarten und Fehler in der Anwendungslogik in Betracht gezogen.

Die Ergebnisse werden in einem schriftlichen Endbericht festgehalten. Dieser beinhaltet unter anderem ein Managementsummary, das die Ergebnisse verständlich zusammenfasst und das Gesamtrisiko aufzeigt. Außerdem werden die Schwachstellen technisch detailliert beschrieben, das Risiko systematisch bewertet und Gegenmaßnahmen vorgeschlagen. Die Maßnahmenbeschreibungen werden auf Unternehmen und verwendete Technologien abgestimmt.

Benefits

- Einem Imageschaden vorbeugen, indem durch das priorisierte Aufzeigen und Beheben der Sicherheitsprobleme die Wahrscheinlichkeit und Erfolgsaussicht eines Angriffes minimiert werden.

- Management-Awareness für Sicherheitsprobleme durch Angriffsdemonstrationen schaffen.

- Erfüllung von Compliance-Anforderungen durch die Durchführung von regelmäßigen Penetrationstests.